Portale internetowe ponownie alarmują o ogromnej luce w protokole Wi-Fi, która pozwala przestępcom podsłuchiwać nasze dane. Chodzi tutaj o podatność Kr00k (CVE-2019-15126), którą odkryli eksperci firmy Eset. Problem dotyczy najbardziej popularnych chipsetów Wi-Fi firm Broadcom i Cypress. Specjaliści odkryli go podczas prac nad inną popularną luką: KRACK.

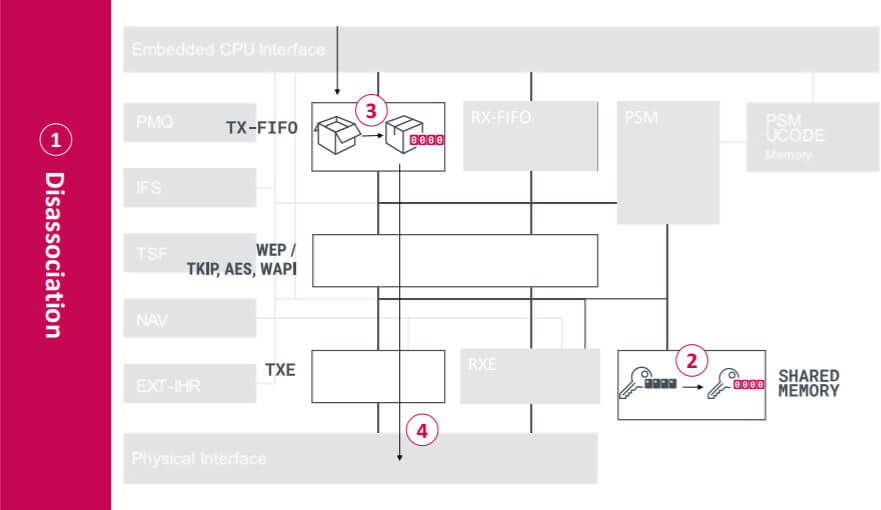

Luki związane z protokołem Wi-Fi są na tyle niebezpieczne, że jest to dzisiaj najpopularniejszy sposób korzystania z sieci. Do tego na rynku jest tylko kilku wiodących producentów układów Wi-Fi. Dlatego też problem odkryty w układach jednego producenta oznacza, że występuje on na bardzo dużej liczbie urządzeń. Tak właśnie jest w tym przypadku. Specjaliści z firmy Eset ustalili, że luka Kr00k występuje na urządzeniach wyposażonych w moduły Broadcom i Cypress. W dużym uproszczeniu luka sprowadza się do tego, że cyberprzestępca musi najpierw wymusić krótkotrwałe zerwanie połączenia z siecią Wi-Fi (np. poprzez zakłócenie sygnału). Powoduje to, że kolejne pakiety zaszyfrowane są kluczem dysocjacyjnym, który ma zerową wartość. Jak pewnie się domyślacie, “zaszyfrowane” w ten sposób pakiety można bez problemu podsłuchać.

“Kr00k przejawia się w formie rozłączania sieci WiFi. To może nastąpić naturalnie, np. na skutek słabej jakości sygnału, jak i może być wywołane przez napastnika. W razie udanego ataku dochodzi do ujawnienia kilku kilobajtów potencjalnie wrażliwych danych” – tłumaczy Miloš Čermák, lider zespołu badaczy Eset, odpowiedzialnego za wykrycie podatności.

Producenci wydali już łatki naprawiające lukę Kr00k

Specjaliści z firmy Eset odkryli lukę Kr00k podczas prac nad podatnością KRACK. W swoim laboratorium udało im się potwierdzić występowanie luki na urządzeniach następujących producentów:

- Amazon: Echo (2nd gen), Kindle (8th gen),

- Apple: iPad mini 2, iPhone 6, 6S, 8, XR, MacBook Air Retina 13-inch 2018,

- Asus RT-N12,

- Google Nexus 5, Nexus 6, Nexus 6S,

- Huawei B612S-25d, EchoLife HG8245H, E5577Cs-321,

- Raspberry Pi 3,

- Samsung Galaxy S4 GT-I9505, Galaxy S8,

- Xiaomi Redmi 3S.

W skrócie wygląda na to, że narażone były urządzenia wyposażone w moduły Wi-Fi Broadcom i Cypress FullMac. Eset przetestował również pod kątem luki Kr00k kilka chipsetów firm Qualcomm, Realtek, Ralink i Mediatek. Co prawda nie udało im się wykazać jakiejkolwiek podatności, ale nie oznacza to, że są one bezpieczne.

Dzisiaj każdy, kto instaluje na swoim urządzeniu wszelkie aktualizacje, powinien czuć się bezpieczny. Przykładowo Apple załatało lukę Kr00k w iOS 13.2 oraz macOS Catalina 10.15.1. Odpowiednie aktualizacje wyszły pod koniec października zeszłego roku.

“W celu ochrony przed zagrożeniem należy upewnić się, że wszystkie posiadane urządzenia z WiFi, w tym telefony, laptopy, urządzenia IoT, punkty dostępowe Wi-Fi i routery, posiadają zainstalowaną najnowszą wersję oprogramowania” – radzi Robert Lipovský z Eset.

Należy tutaj pamiętać również o aktualizacji oprogramowania routera Wi-Fi. Specjaliści, którzy odkryli lukę ustalili, że zabezpieczenie samego urządzenia klienckiego jest w tym przypadku niewystarczające.

AKTUALIZACJA: oświadczenie Amazona

Amazon przesłał naszej redakcji oświadczenie, w którym informuje o tym, że już zabezpieczył swoje urządzenia w ramach automatycznych aktualizacji oproramowania:

Zaufanie klientów jest dla nas bardzo ważne i poważnie traktujemy bezpieczeństwo naszych urządzeń. Amazon Echo i Kindle wyszczególnione w badaniu firmy ESET otrzymały automatyczne aktualizacje zabezpieczeń przez Internet, dotyczące tego zagadnienia.

Źródło: Eset