Naukowiec z Izraeala opracował interesujący sposób ataku na komputery, które są odcięte od jakiejkolwiek sieci. Okazuje się, że specjalnie spreparowane oprogramowanie (tj. malware) potrafi przekształcić kości pamięci RAM w nadajniki Wi-Fi. Chociaż stwierdzenie „nadajnik Wi-Fi” jest tutaj pewnym nadużyciem, bo w praktyce naukowcy zastosowali bardzo prostą i w pewnym sensie „prymitywną” technikę transmisji danych.

Powszechnie uważa się, że jeżeli komputer nie jest podłączony do sieci, to jest on bezpieczny. Nic bardziej mylnego. Naukowcy, którzy specjalizują się w zagadnieniach związanych z bezpieczeństwem, opracowali kilka interesujących sposobów ataków takich maszyn. Do moich ulubionych zalicza się odczytywanie danych za pośrednictwem diod LED pokazujących pracę dysku twardego. Jednak Mordechai Guri coś równie ciekawego. Okazuje się, że odpowiednio przygotowane malware potrafi przekształcić kość pamięci RAM w nadajnik Wi-Fi. Co prawda jest to duże uproszczenie, ponieważ tak naprawdę nadawany w ten sposób sygnał nie ma za wiele wspólnego ze standardami z rodziny 802.11. Jednak nie zmienia to faktu, że do realizacji takiego przedsięwzięcia wystarczy zwykła karta sieciowa Wi-Fi, która kosztuje 40 zł.

Air-Fi, czyli „sygnały Wi-Fi” pochodzące z kości DDR SDRAM

Być może tego nie wiecie, ale każde urządzenie elektroniczne, które pracuje z wysokimi zegarami, emituje pole elektromagnetyczne na częstotliwościach radiowych. Z kolei kości RAM pracują z zegarami zbliżonymi do częstotliwości sieci Wi-Fi z pasma 2,4 GHz. Jeżeli przygotujemy oprogramowanie, które zapisuje na pamięć RAM sekwencję bitów w ściśle określony sposób (tj. zgodnie z określonym przez nas protokołem), to możemy przeprowadzić prostą transmisję danych. Mordechai Guri uznał, że do wykradania danych z odłączonych od sieci komputerów wystarczy sekwencja, która składa się z:

- preambuły 0xAA (bitowo 10101010), która służy do synchronizacji odbiornika,

- wiadomości o długości 32 bitów,

- cyklicznego kodu korekcyjnego CRC-8.

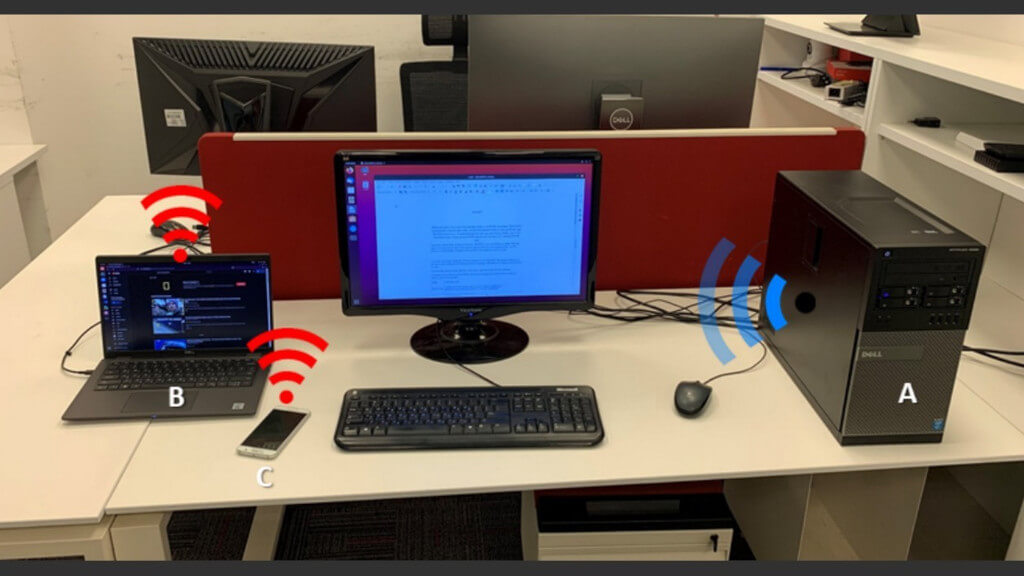

Do odbioru posłużyła karta TL-WN722N V1.10, która posiada chipset Atheros AR9271. Naukowiec udowodnił praktyczne zastosowanie swojej techniki poprzez podsłuch czterech „zainfekowanych” komputerów. Metoda sprawdziła się zarówno w przypadku maszyn z kośćmiDDR4 2400 MHz, jak i DDR3 2133 MHz i DDR3 1600 MHz.

Eksperyment pokazał, że technika ta działa na dystansie od 1 do 2, a nawet 8 metrów. Przy czym pozwala ona na osiągnięcie bardzo niewielkich prędkości transmisji danych, tj. na poziomie 100 bitów/sekundę.

Mordechai Guri pokazał, że na atak Air-Fi podatne są również maszyny wirtualne. Przy czym naukowiec podzielił się też technikami obronnymi. Do najoczywistszych z nich należy ekranowanie komputera w specjalnie zaprojektowanej pod tym kątem obudowie. Co ciekawe, transmisję radiową z pamięci RAM zagłuszają intensywne obliczenia CPU.

Wszystkie szczegóły dotyczące eksperymentu i konstrukcji samego malware znajdziecie w publikacji AIR-FI: Generating Covert Wi-Fi Signals from Air-Gapped Computers.