Jak zapewne już wiecie, jestem mocno zainteresowany tematem bezpieczeństwa. Staram się też zarazić tym Was, naszych czytelników. Co jakiś czas piszemy dla Was artykuły stricte związane właśnie z tym tematem. Dzisiaj mam dla Was recenzję i swojego rodzaju tutorial do aplikacji, która pozwala na przeprowadzenie audytu bezpieczeństwa sieci. Skaner nazywa się Nessus i należy do firmy Tenable.

Wszyscy wiemy, jak ważne jest bezpieczeństwo sieci i systemów informatycznych. Nie ulega to wątpliwości. Niestety, wraz z rozwojem sieci, a szczególnie ich dostępnością wzrasta zagrożenie włamaniami. Problemem staje się też utrzymanie infrastruktury na takim poziomie, aby wyzerować wszelkiego rodzaju podatności. Oczywiście, nie ulega wątpliwości, że badanie sieci powinno odbywać się za pomocą wyspecjalizowanego oprogramowania. Szczególnie ważne są testy penetracyjne. Takowe wykazują luki bezpieczeństwa zarówno wewnętrzne, jak i zewnętrzne.

Ja przygotowałem tutorial na potrzeby zwykłego użytkownika. Jeżeli nie chcecie kupować licencji, bo nie potrzebujecie, albo po prostu chcecie przetestować oprogramowanie, zanim je kupicie, możecie skorzystać z licencji tymczasowej, albo wersji wbudowanej w dystrybucję Kali Linux.

Oczywiście, wersje te posiadają pewne ograniczenia. Jest to licencja do użytku domowego. Nie możemy na niej przeprowadzać skanowań komercyjnych, czyli takich, dla firm zewnętrznych. Dodatkowo licencja domowa ogranicza ilość skanowań do 16 numerów IP.

Czym jest Nessus?

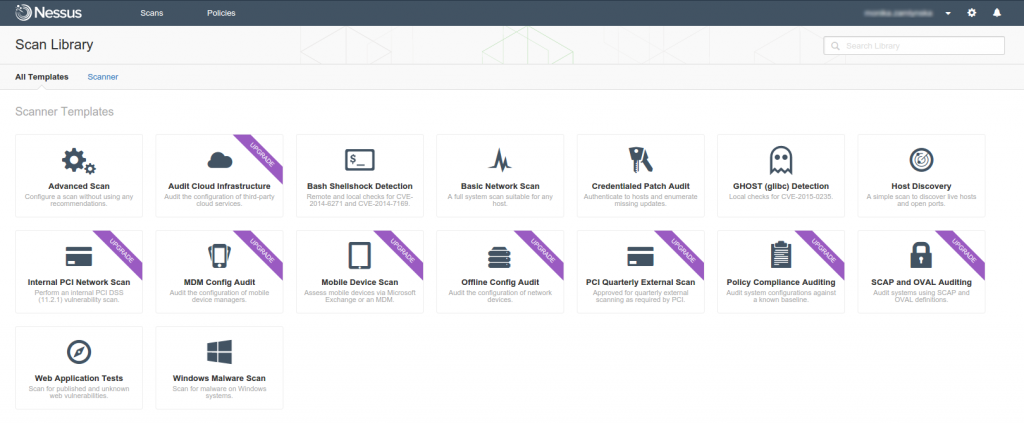

Tanable Nessus jest skanerem sieciowym dedykowanym audytorom bezpieczeństwa. Jest bardzo rozbudowanym narzędziem. Oczywiście, podstawowe funkcje są takie, jak w innych tego typu narzędziach. Nessus potrafi przeskanować porty, wskazać nieaktualną i starą wersję systemu oraz oprogramowania, wykazać podatności i luki w aplikacjach. Nie jest to jednak koniec. Możliwości są ogromne i rosną wraz z poziomem licencji. Nessus świetnie też radzi sobie przy wynajdowaniu domyślnych haseł i kont typu Gość w sieci. Umożliwia on także skanowania aplikacji mobilnych i stron WWW. Pozwala także na skanowanie poziomu bezpieczeństwa haseł w systemach. Obsługiwane przez niego poziomy skanowań to:

- CI Quartely External Scan,

- Host Discovery,

- Basic Network Scan,

- Credentlaled Patch Audit,

- Windows Malware Scan,

- Hearbleed & CSS Injection,

- Web Application Tests,

- Mobile Device Scan,

- Offline Config Audliting,

- Amazon AWS Audit,

- Perform Network Vulnerability Scans for PCI, Advanced Policy.

Jak widać, baza możliwości jest spora.

Jak działa Nessus?

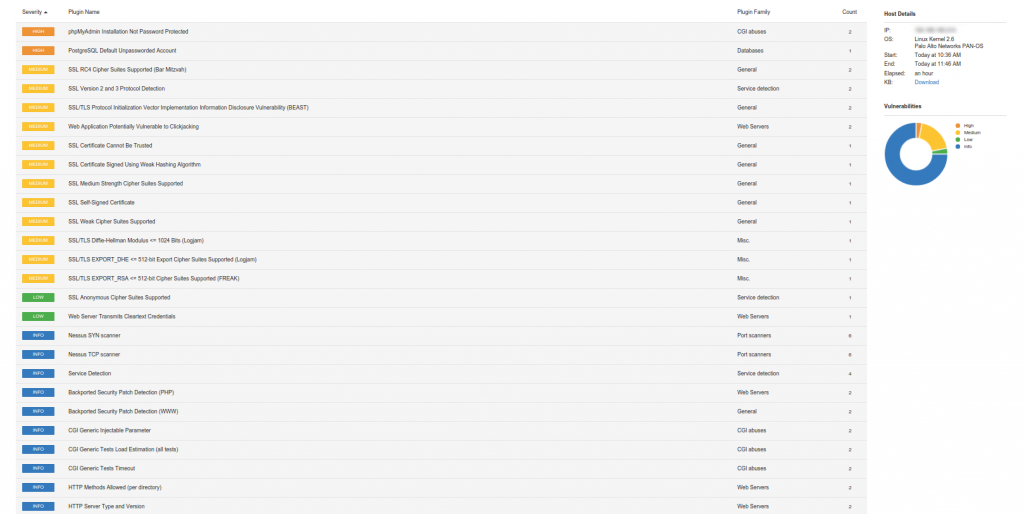

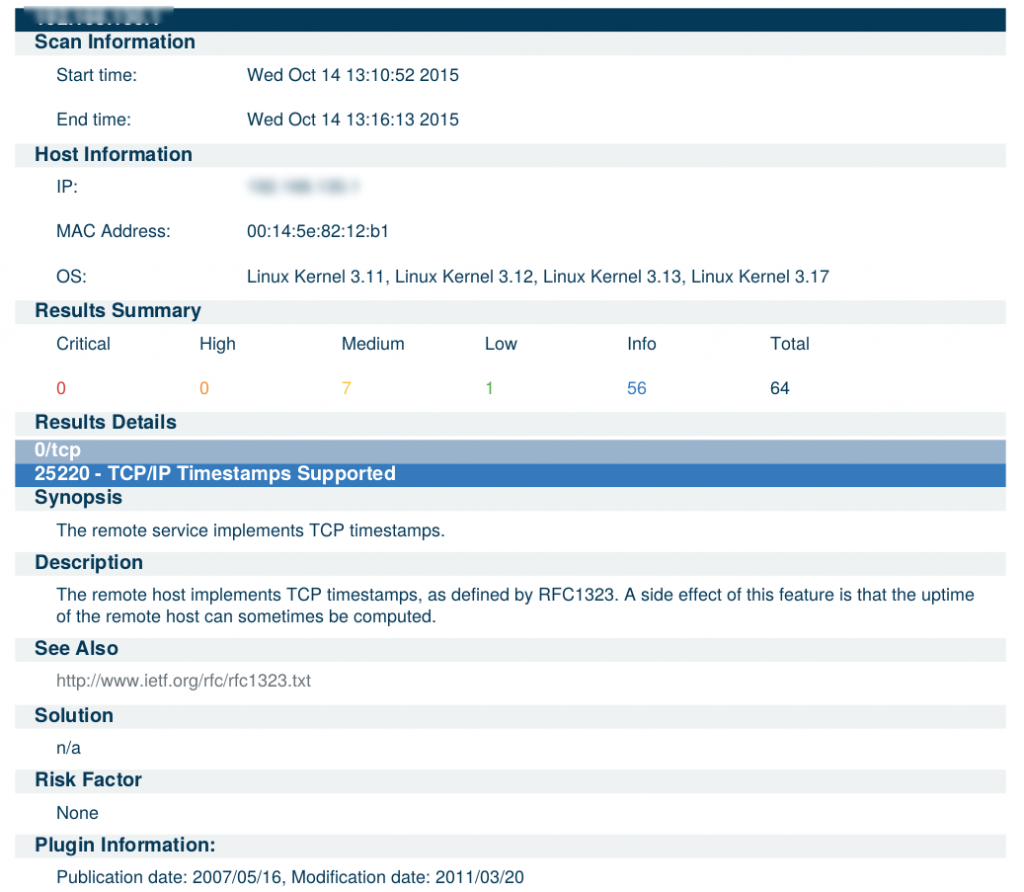

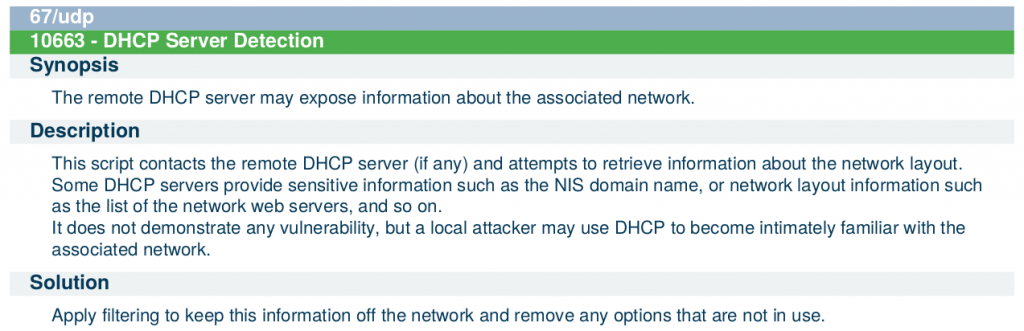

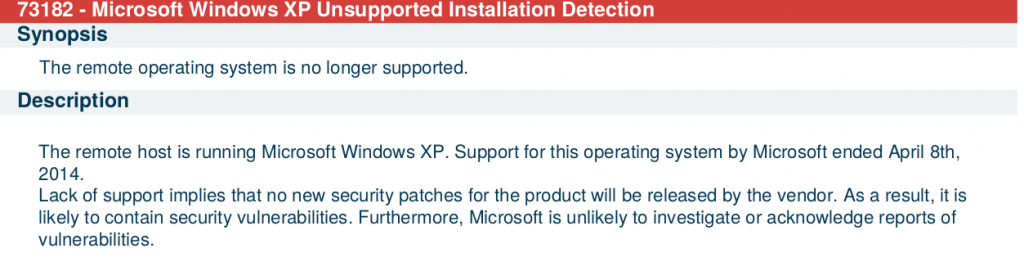

Poznaliście już zapewne Nmapa, a jeżeli nie, to polecam się z nim zapoznać. Nessus jest takim ładnym i rozbudowanym Nmapem. Krótko mówiąc, jest to skaner portów. Posiada on bazę pluginów i sygnatur, które pozwalają mu na identyfikację miejsca potencjalnych zagrożeń w systemie. Na koniec przeprowadzonego skanowania aplikacja wystawia nam raport, w którym sugeruje, jakich zmian w systemie powinniśmy dokonać (odsyła nas do CVE albo pokazuje exploita). Raport możemy wygenerować na kilka sposobów. Dostępne mamy różne formy:

- wersja Nessus,

- plik PDF,

- plik HTML,

- plik CSV,

- wersja Nessus DB.

Osobiście, najbardziej lubię wersję PDF, ponieważ wszystkie interesujące nas informację mamy w jednym miejscu.

Jak przeprowadzić skanowanie?

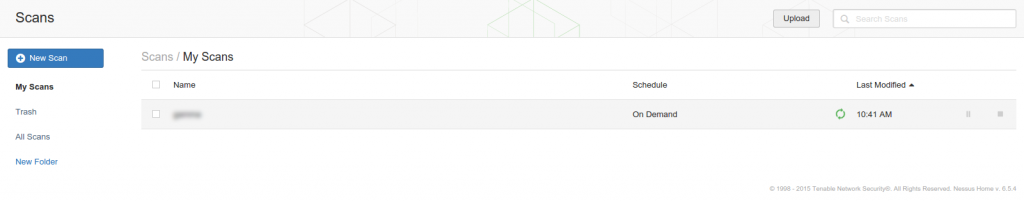

Na początek Nessusa musimy ściągnąć i zainstalować. Jeżeli chcemy, możemy pobrać i wypalić na CD, DVD bądź USB dystrybucję Kali Linux, która taki skaner posiada. Aplikację musimy zainstalować na dysku i zarejestrować. W momencie, kiedy nie mamy licencji, musimy wygenerować licencję domową. Kod aktywacyjny otrzymamy na e-mail podany przy rejestracji. Kiedy już uda nam się zainstalować i zarejestrować aplikację możemy przejść do skanowania. Robimy to klikając w boxa New Scan w głównym oknie Nessusa.

Pojawi nam się okno konfiguracyjne. Teraz, tylko i wyłącznie od naszej wyobraźni zależy, co będziemy skanować. Opcji mamy niesamowicie dużo.

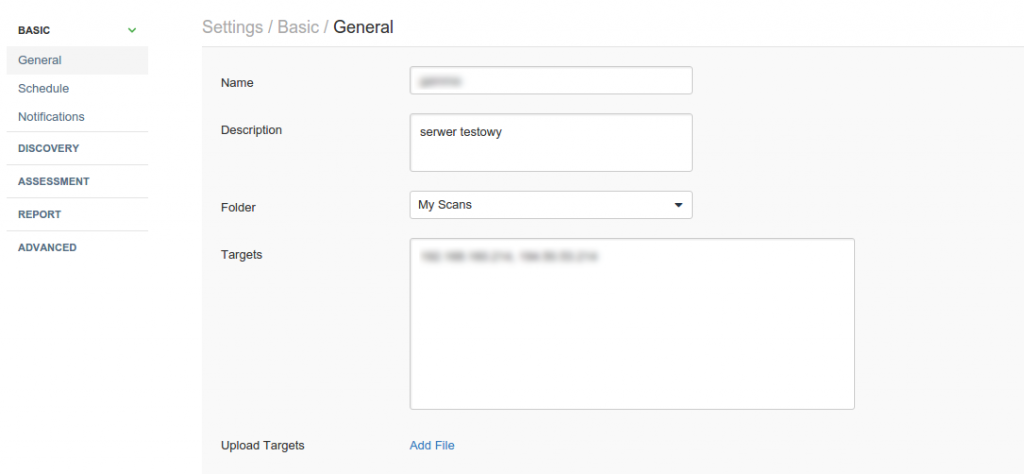

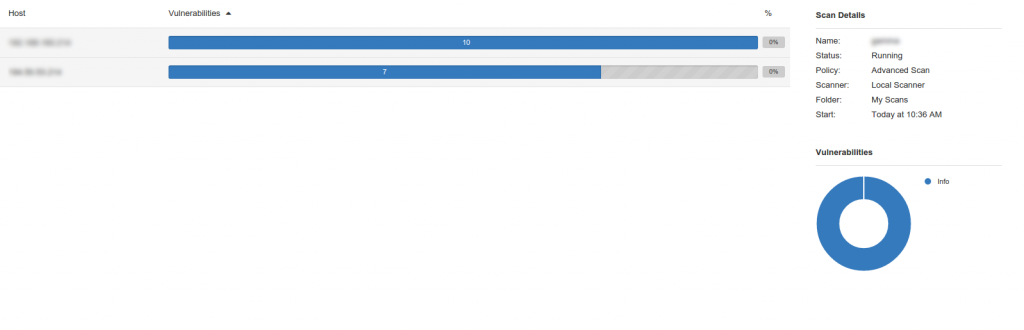

Ja wybrałem skanowanie Advance Scan, ponieważ mam sieć, na której mogę zrobić test.

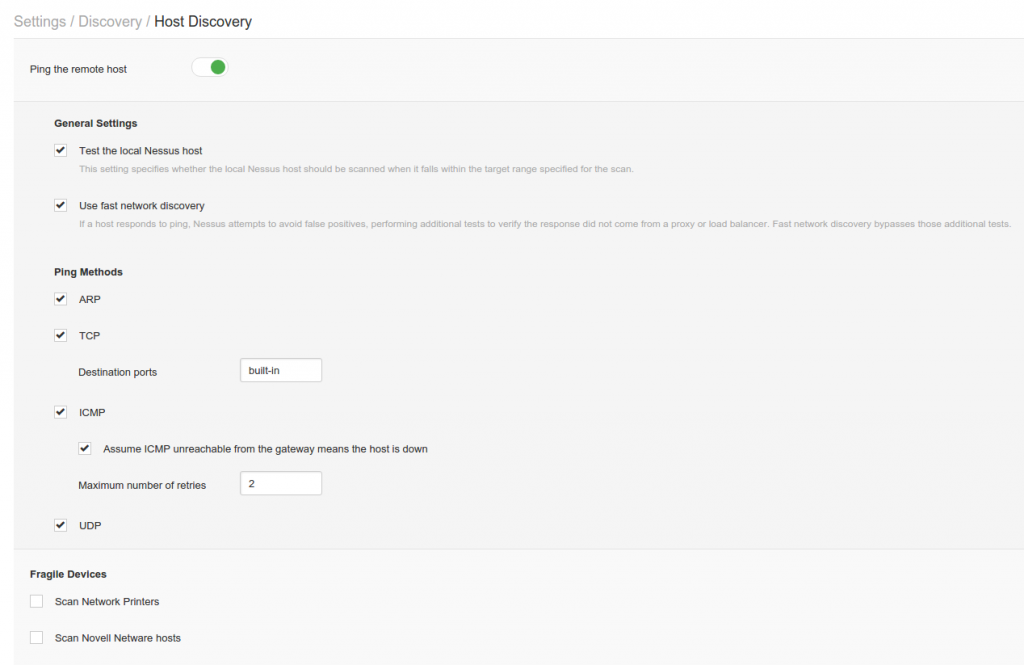

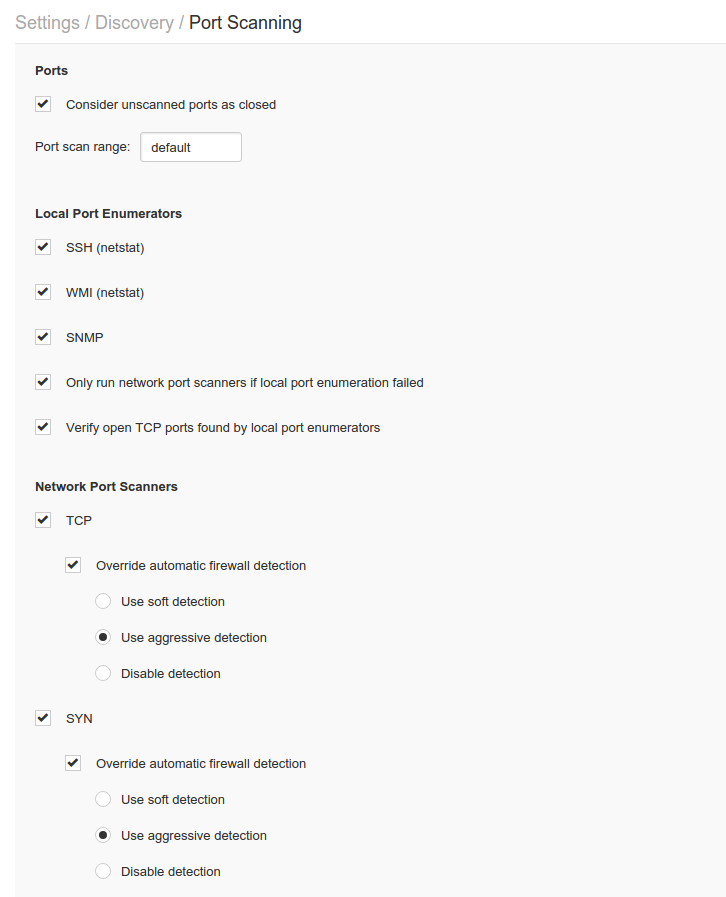

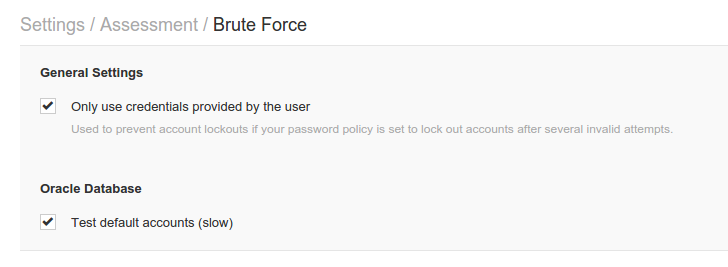

W oknie Name wpisujemy nazwę dla skanowania, a w oknie Targets numer IP, lub zakres, jaki chcemy skanowaniu poddać. Reszta zakładek to już nasz wybór. Możemy skanować TCP, UDP, SYN, dobrać się do aplikacji mobilnych, do haseł, albo do wersji oprogramowania.

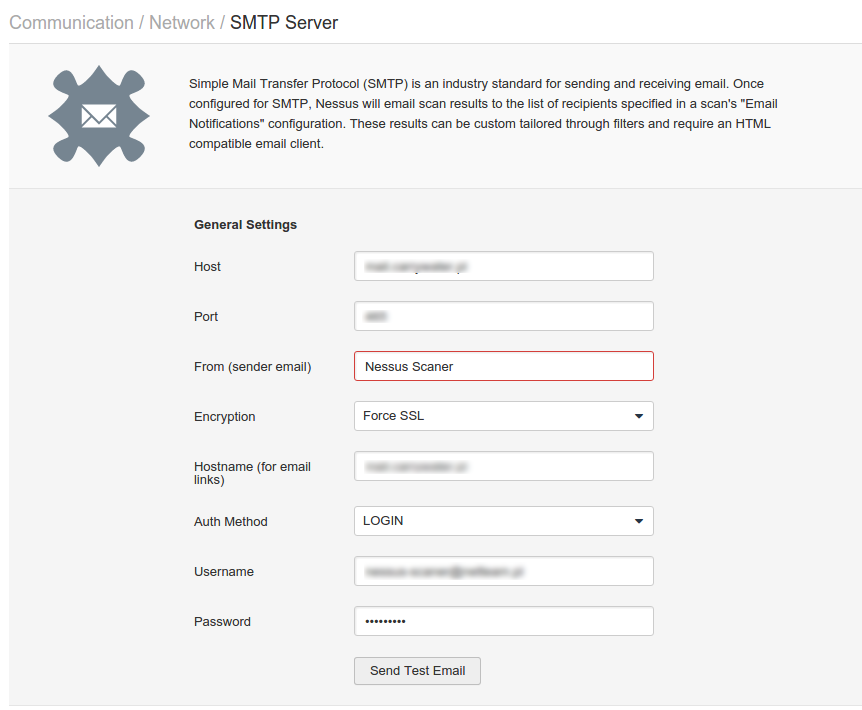

Możemy też skonfigurować serwer poczty tak, aby wynik skanowania po jego zakończeniu został wysłany na konkretnego maila.

Skanowanie trwa tak długo, jak dużo opcji wybierzemy, ponieważ testuje wszystkie punkty po kolei.

Na koniec możemy wygenerować raport w jednej z pięciu dostępnych form i rozpocząć poprawki w systemie.