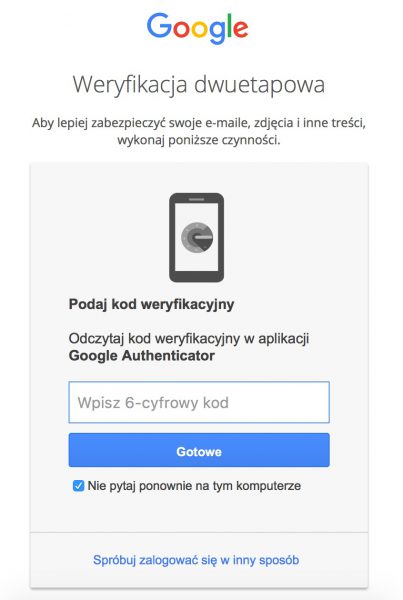

Gmail jest jedną z tych skrzynek, na które niesamowicie ciężko jest się włamać standardowymi metodami. Ma szyfrowanie, dwuetapową weryfikację, wymusza silne hasła, czy ClamAV, jako system antywirusowy, który jak się okazało potrafi być nawet zbyt nadpobudliwy. Wszystkie te i inne zabezpieczenia powinny sprawiać, że czujemy się bezpieczni, jeżeli chodzi o naszą pocztę. Znajdą się jednak tacy crackerzy, którzy mimo takiego poziomu zabezpieczeń próbują dostać się do skrzynek Google.

Artykuł na ten temat wypuścił Niebezpiecznik. Informują oni o próbie wyłudzenia kodu logowania do skrzynek mailowych Google. Jak wiadomo, złamanie hasła do Gmail jest niesamowicie ciężkie, dlatego oszuści posługują się metodą “na SMS“. Hackerzy, aby włamać się na konta, muszą posiadać: adres e-mail osoby, którą chcą zhackować, numer telefonu skojarzony z kontem Google oraz oczywiście hasło do tego konta. Bez posiadania hasła osoba, która nas chce zaatakować, nie wymusi przesłania kodu poprzez SMS.

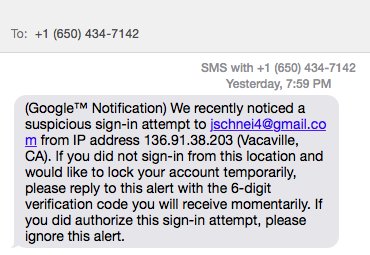

Dla podniesienia swojej wiarygodności hacker wysyła nasz e-mail w wiadomości SMS. Jest to wiadomość z zagranicznego, bliżej nieokreślonego numeru telefonu.

Hacker tytułuje ją jako: “Google™ Notification“. Wszystko wygląda bardzo naturalnie i nie czuć żadnego niebezpieczeństwa. Nie możemy jednak dać się nabrać. W treści SMS czytamy, że nastąpiło logowanie z jakiegoś numeru IP (a kto by tam sprawdzał, czy należy do nas) i prosi o kod weryfikacyjny, jeżeli nie jest to nasza lokalizacja. No to niezłe jaja. Dzięki uzyskaniu takiego kodu może wypełnić formularz logowania w imieniu ofiary.

Konto mailowe na Google ma około 900 mln użytkowników.

Są to dane z maja zeszłego roku. Obstawiam, że teraz może ich być nawet dwa razy tyle. Pamiętajmy jednak, że aby włamać się w ten sposób, atakujący musi poznać nasze hasło. Powinniśmy go pilnować jak oka w głowie albo i bardziej. Już kiedyś pisałem o wywaleniu do kosza “metody karteczkowej“. Jeżeli mamy długie i trudne hasło to trzymamy je w jakimś menadżerze haseł, na przykład w KeePass’ie. KeePass jest dostępny na wszystkie (dosłownie wszystkie) systemy operacyjne, więc się nie wymigacie brakiem wersji na jakichś OS. Dodatkowo przestrzegam przed wysyłaniem komukolwiek swoich kodów SMS do logowania. Musimy mieć świadomość tego, że system nigdy nas o coś takiego nie poprosi. Tego typu kody podajemy i wpisujemy do systemu SAMI. Dodatkowo absolutnie nie rezygnuj z dwuskładnikowego uwierzytelnienia (bez niego, w przypadku tego ataku, przestępca już byłby na twoim koncie). To nie dwuetapowa weryfikacja jest tu problemem, tylko ludzka głupota i naiwność. Możemy także dodać do bazy Google mail, na który będziemy mogli odzyskać hasło. Opcja ta nazywa się alternatywny e-mail.

![[AKTUALIZACJA] Marek Zagórski odchodzi, znamy nowego sekretarza ds. informatyzacji fot. Kancelaria Sejmu / Łukasz Błasikiewicz](https://www.speedtest.pl/wiadomosci/wp-content/uploads/2021/06/sejm-218x150.jpg)