Temat – rzeka! Tak naprawdę, nie ma złotego środa na stu procentowe zabezpieczenie. Jeżeli coś się dało zabezpieczyć, to da się takie zabezpieczenie zawsze złamać, potrzeba tylko odpowiednich technik. Aczkolwiek, użytkownicy komputerów domowych padają ofiarami włamań tylko i wyłącznie przez własną głupotę i lenistwo. Klikanie w linki na mailach i FB, granie z gry społecznościowe, karteczki z hasłami.

Hackerzy, którzy napadają na komputery domowe nie ją wysokiej klasy specjalistami, tylko dzieciakami, którzy wykorzystują znane luki bezpieczeństwa i userską nieuwagę. Większości takich włamań można uniknąć i my dzisiaj kilka takich metod Wam pokażemy. Okazało się, że nasz artykuł o sprawdzeniu włamań na portalach społecznościowym i mailach bardzo Wam się spodobał, dlatego postanowiliśmy kontynuować temat. Dzisiaj powiemy sobie o włamaniach do sieci lokalnych, na komputery osobiste, ale też o włamaniach na wszelkie urządzenia mobilne: telefony, tablety, konsole, a nawet Smart TV – tak, to jest możliwe.

Zacznijmy jednak od początku:

Nasz system operacyjny

I tutaj ta część skierowana jest przede wszystkich do userów Windowsa. Większość użytkowników Linuxa nie musi się raczej martwić, bo Linux daje sobie nieźle radę sam, a i osoby które używają Linuxa wiedzą, co robią. Trzeba jednak pamiętać o tym, aby oprogramowanie w Linuxie było stale uaktualniane. Nawet dobry system, ale w starej, niełatanej już wersji stanowi tykającą bombę z opóźnionym zapłonem.

To samo tyczy się Windows. Musimy dbać o to, aby mieć stale aktualny system, co w przypadku systemu Microsoft nie jest takie trudne. Jeżeli nie wyłączymy aplikacji Windows Update w Centrum Sterowania (nie, nie róbcie tego, mimo, że Was wkurza) system sam zaplanuje nam automatyczną aktualizacje, a dokładnie to wyłączy komputer w trakcie najważniejszej pracy i będzie ściągaj potrzebne rzeczy przez najbliższą godzinę, albo i więcej. No, ale cóż. Aktualizacja przynajmniej jest. Dodatkowo, jeżeli posiadamy system z rodziny Microsoft nie zapomnijmy o jakimś narzędziu antywirusowym, a i dodatkowo proponuje jednak przynajmniej mały firewall, bo ten systemowy można wywalić na śmietnik.

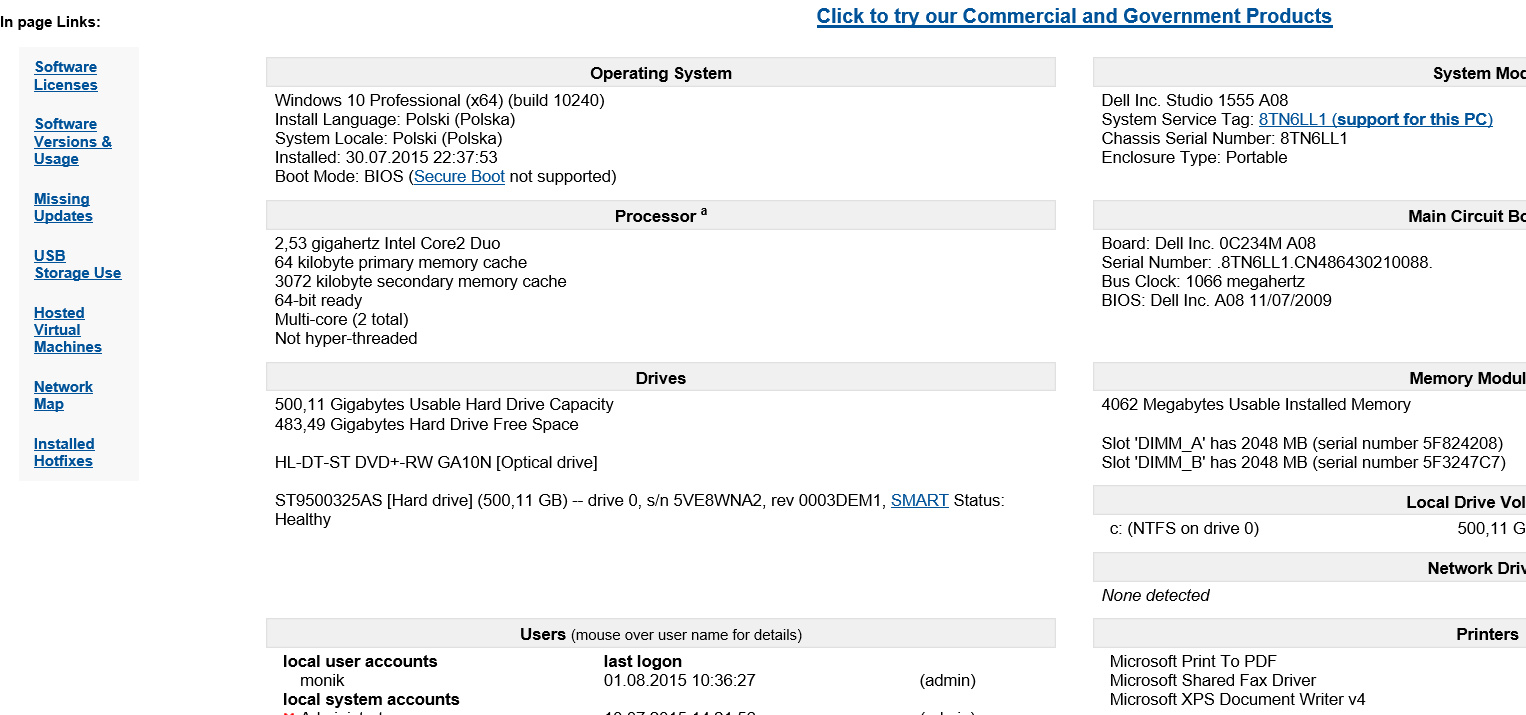

Istnieje jednak zabaweczka, która za nas sprawdzi, czy nasz system posiada jakieś luki. Bajer taki nazywa się Belarc Security Advisor. Jest to swojego rodzaju narzędzie audytowe. Narzędzie sprawdzi, czy mamy aktywny firewall, jakie są dziury w systemie, a nawet czy nasz system antywirusowy ma aktualną bazę wirusów (tak, o tym też musimy pamiętać).

Jeśli skaner ten pokaże nam, że system antywirusowy jest stary, to nie mamy co czekać, tylko natychmiast musimy go zaktualizować.

Browsery WWW

Po pierwsze, zanim zaczniemy jakąkolwiek rozmowę o przeglądarkach, wyrzucamy IE. Nie od dziś wiadomo, że IE jest „do przeglądania internetu z twojego komputera i vice versa”, albo „przeglądarka (ponoć) uniemożliwiająca komputerowi dostęp do świata, a światu umożliwiająca dostęp do komputera”. Tak więc, jeżeli nie wymaga od nas żadna aplikacja tego (a niestety zdarzają się misie, które się sprzedały) nie używamy IE. Na pewno, połowa naszych problemów zniknie od ręki.

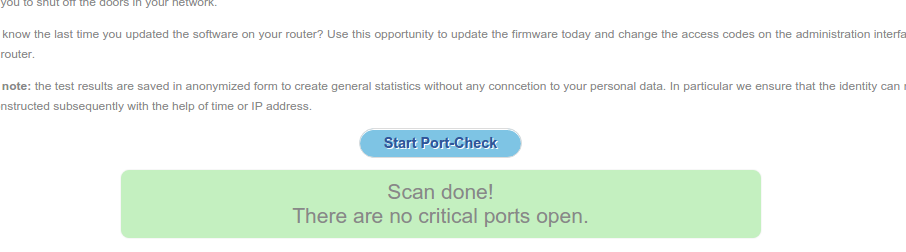

Poza IE dwoma najczęściej używanymi browsera są Firefox i Chrome. One, ze względu na swoją popularność także znajdują się wysoko na liście życzeń każdego hackerka. A i tutaj mam dla Was niespodziankę, ponieważ jest w sieci narzędzie, strasznie fajne i przyjemne, które pozwoli Wam sprawdzić Waszą przeglądarkę pod kątem bezpieczeństwa. Nazywa się Check & Secure. Po wejściu na nie wystarczy, że klikiemy START (jest to test Online, nie musimy nic instalować na dysk). nie ma też ograniczenia na systemy operacyjne 🙂 Mamy do zrobienia kilka testów. Pierwszy sprawdza nam otwartość portów.

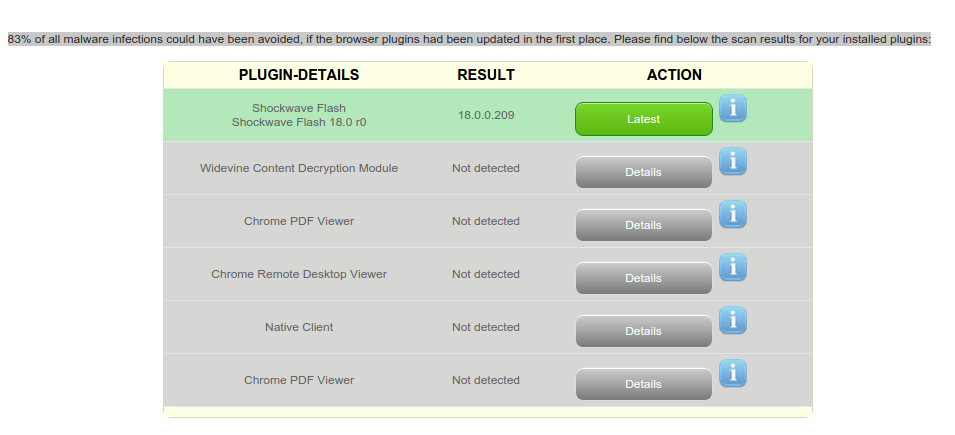

Następny test sprawdza podatność wtyczek na włamania.

Jeżeli testy znajdą przestarzałe elementy przeglądarki, lub samą przeglądarkę, zostaniemy o tym poinformowani. Mamy na liście naszych narzędzi polecanych także zabawkę dzięki której już nigdy nie zapomnicie o aktualizacji. Program nazywa się Secunia Personal Software Inspector.

Wirusy, malware, rootkit i inni nieproszeni goście

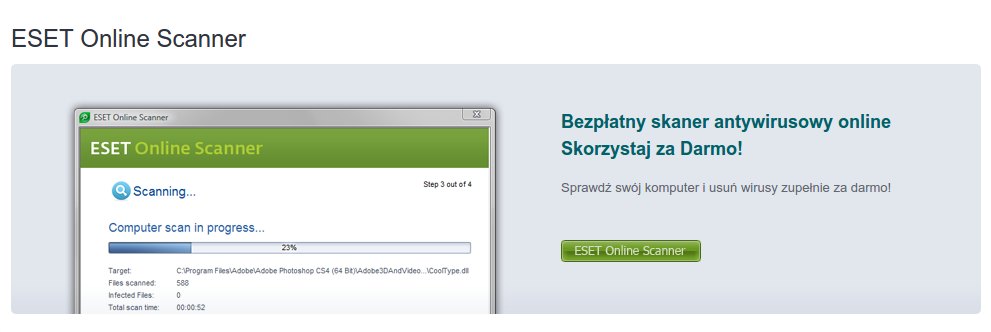

Zawsze rozwala mnie tłumaczenie moich klientów, kiedy jako diagnozę ich problemów w systemem wskazuje wirusa. Odpowiedź jest zawsze taka sama: PRZECIEŻ JA MAM ANTYWIRUSA NA DYSKU, TO NIEMOŻLIWE! W takim momentach mam ochotę uruchomić mój zestaw wymówek POPRa na każdą okazję, ale staram się powstrzymać. Dlaczego taki mechanizm nie działa? Odpowiedź jest wręcz oczywista. Dlaczego w drzwiach zawsze zakłada się ostatnimi czasy podwójne, albo i nawet potrójne zamki? No to macie odpowiedź. Prawda jest taka, że antywirus, który mamy na komputerze, może być nieaktualny, może być średnio dobry. mógł zostać zaatakowany. Zawsze dobrze jest w sytuacji podwyższonego ryzyka sprawdzić komputer jakimś narzędziem zewnętrznym. My preferujemy do tego zabiegu Skaner NOD32 Online. Jest dobry, aktualny, nie jest kobyłą napychającą pół systemu. Na tylko duży minus, jest Windowsowy.

Jeżeli chcemy być bardzo przezorni możemy użyć jeszcze jakiś ochron anty-malware. Co za dużo, to nie zdrowo niby, ale nie w tym wypadku. Jest narzędzie Malwarebytes Anti-Exploit, które nie wprowadza kolizji z naszymi skanerami i w wersji free weźmie pod opiekę najpopularniejsze browsery: FF, Operę, Chrome, IE. Co ciekawe, jest w stanie łatać też dziury Javowe.

Urządzenia mocno mobilne

No to teraz troszkę o naszym kieszonkowych nośnikach wirusów. Pamiętam czasy, gdy wyszły pierwszy wirusy na system Symbian na Nokie. Jak ludzie byli z tego powodu oburzeni. Ale prawda jest taka, co jest dziwnego z tym, że powstał wirus na urządzenie, które potrafi się łączyć do sieci? Nic! Naturalna kolej rzeczy. Internet jest nośnikiem informacji, ale też światowym śmietnikiem pełnym odpadków i problemów.

W przypadku urządzeń mobilnych także musimy pamiętać o stałej aktualizacji softu i robimy to tylko ze strony producenta. Ściągając soft na własną rękę od wolno-rynkowych programistów narażamy się na przemycenie złośliwego kodu. Owszem, przeróbki systemów mobilnych by niedzielni deweloperzy są śliczne i nietypowe, ale przez naszą ciekawość możemy mieć naprawdę duże problemy. To samo, odnośnie aplikacji na telefon, które pobieramy. Aplikacje, którym dajemy za dużo uprawnień mogą bez problemu działać bez naszej wiedzy i za naszymi pleckami. Na Androida możemy pobrać sobie aplikację, która nazywa się aSpotCat. Dzięki niej zobaczymy, co i do czego w naszym systemie ma dostęp, a narzędzie zwane SRT AppGuard pomoże nam odebrać uprawnienia danej apce.

Telewizory z funkcją SMART i urządzenia rozrywki

Kto nie lubi telewizji na żądanie, nagrywania oglądanych programów, zatrzymywania, cofania… Ach! Nie powiem, też jestem fanem tego typu rozwiązań, ale pamiętajmy, że SMART TV także jest połączone do sieci, co oznacza, ze narażone jest na ataki. W Smart TV stosowane są standardowe protokoły i formaty plików. Niestety, muszę Was też zmartwić, bo nie powstała żadna aplikacja pozwalająca zrobić mini audyt w SMARTach. Między innymi dlatego, że marek jest wiele. Ale możemy przekazać Wam kilka informacji, które pomogą Wam zabezpieczyć Wasze TV. Szczególnie ważna jest częsta aktualizacja firmware!!! Możemy zrobić to na dwa sposoby: po sieci, lub podpinając do TV USB ze sterownikami. Tak samo, jak TV nasze konsole są także narażone na ataki. I tu również pamiętamy o upgrade firmware (PlayStation potrafi aktualizować się same, gdy ustawimy mu to w opcjach).

To by było na tyle w temacie ochrony przed hackerami na poziomie użytkownika. Przede wszystkim, musimy zachować ostrożność i analizować źródła z którym pobieramy dane: sieci p2p, email, torrent. Jest to siedlisko wirusów, malware, rootkit, które bez problemu szybko wynajdą lukę w naszym systemie i dokopią nam do tyłka.