SIM Swap jest jeszcze mało znanym rodzajem ataku hackerskiego. Z uwagi na jego tragiczne skutki, powinno się o nim pisać jak najwięcej, aby uświadamiać użytkowników telefonii. Jest to pewien rodzaj ataku socjotechnicznego, czyli takiego, kiedy uzyskujemy dostęp do kont użytkowników poprzez manipulację. Atak ten jest skuteczny i niebezpieczny. Niewiedza o jego działaniu może nas doprowadzić do straty pieniędzy z konta.

Banki od jakiegoś czasu umieszczają już na swoich stronach informacje o nowym i szalenie groźnym ataku hackerskim. Prawda jest jednak taka, że ważne jest, aby informacja ta dotarła do jak największej ilości użytkowników. Dlatego my także dołączamy do akcji uświadamiania. W dzisiejszym artykule przedstawimy wam zasady działania takiego ataku i sposoby zabezpieczenia przed nim. Myślę, że utrata pieniędzy z konta jest na tyle poważną sprawą, że warto dyskutować o tym. Ważne też, aby temat był poruszany nie tylko na portalu technologicznym.

Sprawa jest o tyle poważna, że już o SIM Swap wspominał niedawno Rzecznik Finansowy.

Wspomniał on w swoim oświadczeniu, że „(…) chodzi o przestępstwa związane z podmianą kart SIM tzw. sim-swap-fraud, w wyniku których dwaj klienci Rzecznika stracili łącznie ponad 650 tys. zł„. W naszym kraju było już kilka włamań hackerskim opartych o tę metodę. Wiele z nich opisywano już w sieci, ale postaram się skrócić informację, aby nakreślić ją tym czytelnikom, którzy sprawy nie znają. Zbigniew Kołodziej, który jest rolnikiem, spod Świebodzina padł ofiarą takich oszustów. Przejęli oni dostęp do prowadzonych przez niego internetowych kont bankowych za pomocą wyżej wspomnianego ataku.

W sumie, z pomocą ataku SIM Swap, złodzieje wybrali 370 tys. zł.

Udało im się to, bo wyrobili duplikat jego karty SIM. Atak zaczął się, gdy panu Zbigniewowi nagle przestał działać telefon. Kolejny przypadek jest z Wielkopolski. Tamtejsza Prokuratura Okręgowa prowadzi postępowanie przeciwko członkom zorganizowanej grupy przestępczej, którzy przełamując zabezpieczenia sieci internetowej jednego z banków świadczących usługi bankowości elektronicznej, dokonali nieuprawnionych wypłat środków pieniężnych z kont podmiotów gospodarczych z południowej Wielkopolski w wysokości ponad 718.000 zł.

Kolejną osobą, która padła ofiarom SIM Swap jest mieszkanka Krakowa.

Pokrzywdzona, w czasie wakacji wyjechała do Szklarskiej Poręby. Nie miała pojęcia, że w tym czasie do salonu Play w Grodzisku Mazowieckim zgłosiła się inna kobieta i przedstawiła się jej godnością, podała swój numer telefonu i przekonała pracownika, że karta SIM nie działa, jak należy i chciała jej duplikatu. Po reklamacji dokonano wymiany karty SIM dla jej numeru abonenckiego. Jeszcze tego samego dnia oszuści dzięki tak zdobytej karcie SIM i wiedzy na temat numeru rachunku bankowego pokrzywdzonej dokonali autoryzacji przelewu z konta pokrzywdzonej i na swój rachunek przelali 400 tys. zł. Jest to tylko kilka przykładów, które swojego czasu były bardzo głośne. Okazuje się, że włamań jest o wiele więcej i ich liczba nie zdaje się spadać.

Do wykonania ataku SIM Swap konieczne jest wyrobienie duplikatu karty SIM.

Tak właśnie działają przestępcy. Muszą mieć o pokrzywdzonym naprawdę dużo informacji, ponieważ mogą próbować wyrobić duplikat tylko i wyłącznie wtedy, gdy posiadają numer telefonu ofiary oraz jej pewne dane. Nie ukrywajmy, teraz użytkownicy szastają swoimi danymi na lewo i prawo. Mimo że ryzyko włamań jest coraz większe, nie sprawia to, że ludzie są na tym punkcie bardziej przeczuleni. To czy atak hackerski tego typu się uda, zależy od wielu czynników: od zakresu pozyskanych danych ofiary oraz procedur, oraz konkretnej osoby obsługującej daną sprawę po stronie operatora GSM. Czasami wchodząc do takich salonów, ma wrażenie, że pracują tam ludzie z ulicy i bez szkoleń. Odpowiadają oni za dane klientów, a czasami podchodzą do pracy bardzo lapidarnie.

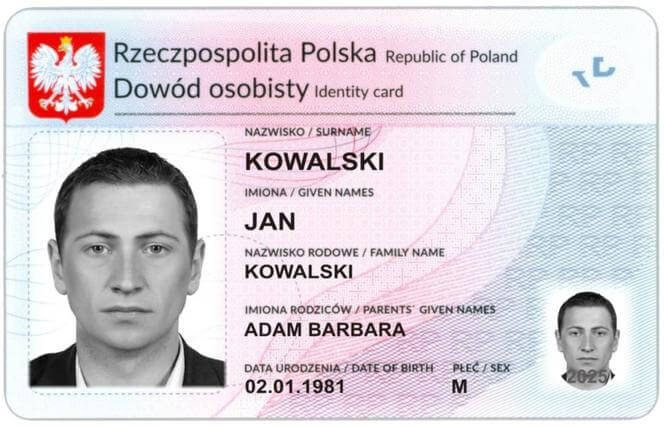

Zapytacie przecież, jak SIM Swap jest możliwe, skoro potrzeba dowodu osobistego.

Na dziś dzień to nie jest już problem. Wiele instytucji prosi nas o skany dowodów, chociaż nie mają do tego prawa. Później, potrzebny im będzie jeszcze dokument tożsamości ofiary. Dalej, mogą się posłużyć tzw. kolekcjonerskim dowodem osobistym, na który naniosą prawdziwe dane. Następnie przestępcy udają się do salonu telefonii komórkowej, podając się za klienta i proszą o wymianę karty SIM, argumentując na przykład tym, że zgubili telefon albo że karta uległa uszkodzeniu. Powodów może być tysiące, a naiwni pracownicy biur operatora, dają się nabrać. Tak działa socjotechnika, która jest skuteczniejsza, niż najgorszy wirus. Następuje blokada starej karty i wydanie duplikatu. Ofiara zorientuje się, że coś nie gra, dopiero kiedy będzie chciała nawiązać połączenie telefoniczne – jej telefon przestanie działać. Wcześniej jednak złodzieje zdążą już wyczyścić rachunek.

Co zatem może zrobić przestępca w trakcie ataku SIM Swap, kiedy wyrobi już duplikat naszej karty?

Możliwości jest kilka. Jeżeli przestępca posiada już dane logowania do banku (login/hasło) – np. w wyniku działania malware, to teraz po prostu przelewa środki na swoje konto. Hacker może też zmienić hasło w samym banku (korzystając z posiadanego numeru telefonu). Co prawda, bank w zasadzie nie powinien na to pozwolić, ale… różnie może być w bankach. To tak samo, jak w przypadku punktów operatorów GSM. Pracują tam ludzie, którzy podlegają pewnym procedurom. Albo je znają i się stosują, albo nie. Po udanej operacji hacker może także dokonać przelewu. Niby prawda jest taka, że dostęp do konta bankowego powinien być bardziej zabezpieczony. Użytkownicy jednak nie lubią wielu kroków logowania, zmienionych haseł, kodów jednorazowych. Kochają wszystko upraszczać, a to prowadzi do osłabienia zabezpieczeń.

Skoro ataki SIM Swap są tak bardzo skuteczne, to czy istnieje jakakolwiek możliwość zabezpieczenia się przed nimi?

Oczywiście! Ale wymaga to od nas trochę subordynacji i motywacji. A tego ostatnio niestety ludziom brakuje. Pierwszą możliwością, jest używanie dodatkowego numeru telefonu do autoryzacji w banku (takiego, którego będziecie używać tylko i wyłącznie do banku, nie będziecie z niego dzwonić, pisać SMS, podawać nikomu). W takim momencie pomaga posiadanie telefonu z opcją DUAL SIM (abyście za każdym razem nie musieli szukać osobnego smartfona lub wymieniać karty). Trzeba też pamiętać, aby na takim telefonie/smartfonie nie instalować ŻADNEGO nieznanego oprogramowania! Malware bardzo szybko może wyciągnąć wasze hasła z systemu. Do autoryzacji powinno się używać aplikacji mobilnej zablokowanej kodem PIN i biometrią (odciskiem palca lub FaceID).

Oczywiście, smartfon może wskazywać na to, że staliśmy się ofiarą SIM Swap.

Bardzo szybko można to sprawdzić. Objawem takiego ataku jest… utrata zasięgu w miejscu, w którym nie powinniśmy go stracić. Jeżeli na przykład nie macie zasięgu w mieście, w domu, w miejscach, gdzie do tej pory to się nie zdarzało i… zasięg nie wraca po resecie telefonu, to najprawdopodobniej padliśmy ofiarą ataku. W tym momencie najważniejsze jest, aby jak najszybciej zadzwonić do operatora i dowiedzieć się, czy ktoś dokonał wyrobienia duplikatu naszej karty SIM. Jeżeli tak, to trzeba szybko ten duplikat zablokować i to samo zrobić z kontem bankowym. Inaczej, możemy bardzo szybko zostać z zerem na koncie.