Hakerzy coraz częściej interesują się urządzeniami sieciowymi, a dokładniej routerami użytkowników domowych. Sprzęt ten jest bezpośrednio podłączony do Internetu i często posiada nieaktualne oprogramowanie. Dlatego domowe routery są łatwym celem ataku. Ostatnio skorzystali z tego rosyjscy hakerzy, którzy za pomocą wirusa VPNFilter zainfekowali 500 tysięcy routerów. Na szczęście powstały botnet został rozbrojony przez FBI.

Wasz router Wi-Fi, tak samo jak komputer czy też smartfon, posiada system operacyjny. Zazwyczaj jest to dość skomplikowane oprogramowanie, które niestety posiada dziury. Dlatego producenci routerów co jakiś czas wypuszczają aktualizacje łatające odkryte w międzyczasie luki. Niektóre routery posiadają automatyczny system instalacji aktualizacji. Jednak część sprzętu posiada oprogramowanie zmodyfikowane przez dostawcę Internetu, który samodzielnie ustala harmonogram instalacji aktualizacji. Dlatego też w wielu domach znajdują niezaktualizowane routery, które są podatne na różnego typu ataki. Specjaliści z Cisco odkryli, że w 54 krajach znajduje się w sumie 500 tysięcy routerów, które zostały zarażone wirusem VPNFilter. Jego zadaniem było stworzenie ogromnego botnetu.

FBI dezaktywowało botnet VPNFilter przejmując domenę ToKnowAll

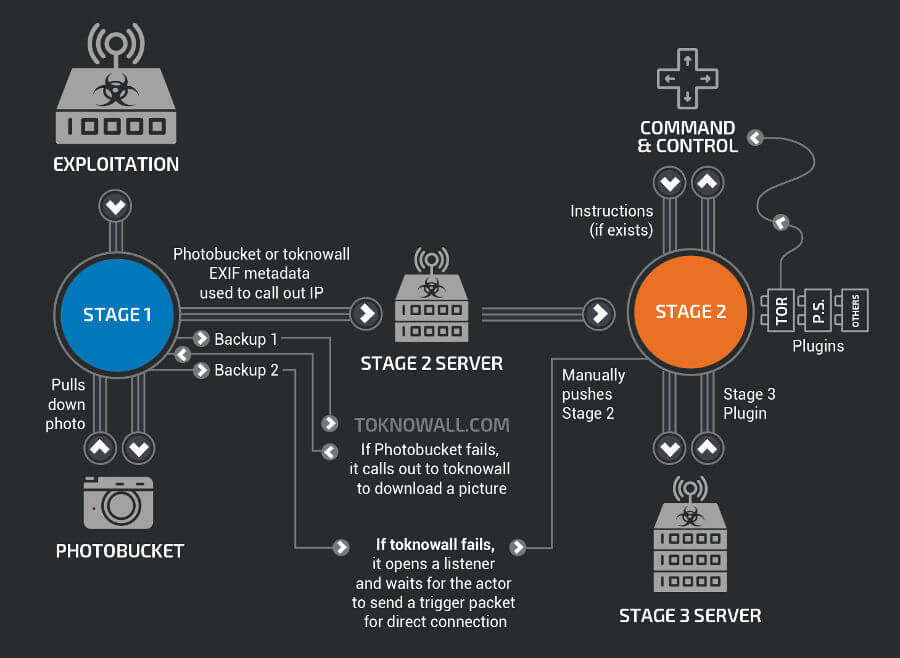

Wirus VPNFilter po zainfekowaniu routera zaczyna pracować w trybie, którego zadaniem jest poznanie sieci, do której jest podłączony zaatakowany sprzęt. Natomiast później przechodzi w drugi stan, który pozwala na pobranie dedykowanych modułów oraz wyczekuje na polecenia z serwera kontrolującego botnet. Na szczęście wirus posiada na sztywno zapisany adres serwera, z którego może otrzymywać komendy. Dlatego FBI wystąpiło do sądu z wnioskiem o przejęcie domeny, co pozwoliło na zatrzymanie komunikacji pomiędzy zarażonym sprzętem, a cyberprzestępcami. Jednak nie oznacza to, że VPNFilter przestał być problemem. Podatne na atak routery powinny zostać jak najszybciej zaktualizowane, a zarażony sprzęt musi zostać przywrócony do ustawień fabrycznych.

Używana przez hakerów luka występuje w starszym oprogramowaniu następujących urządzeń:

- Linksys E1200, E2500, WRVS4400N,

- MikroTik RouterOS dla Cloud Core Routers 1016, 1036, 1072,

- Netgear DGN2200, R6400, R7000, R8000, WNR1000, WNR2000,

- QNAP TS251, TS439 Pro, inne urządzenia działające pod kontrolą QTS,

- TP-Link R600VPN.

Oczywiście luka została już dawno załatana. Problem dotyczy sprzętu, który nie był od dłuższego czasu aktualizowany. Dlatego też na wszelki wypadek powinniście sprawdzić, czy posiadane przez Was routery oraz dyski sieciowe posiadają włączoną opcję automatycznej aktualizacji. Jeżeli nie, to na wszelki wypadek powinniście przywrócić ustawienia domyślne, co niestety wiąże się z utratą wszystkich ustawień. Niestety wirus VPNFilter jest na tyle uporczywy, że pozostaje aktywny po restarcie urządzenia. Dlatego też jest to jedyna metoda jego usunięcia.

Źródło: Cisco, Daily Beast