Klasyczne metody ataków na systemy informatyczne zakładają, że atakowana maszyna jest podłączona do jakiejkolwiek sieci, najczęściej Internetu. Dlatego w wielu firmach (nie tylko w bankach) istnieją w pełni odizolowane sieci, które sprawiają pozorne poczucie bezpieczeństwa. Udowadniają to naukowcy, którzy co jakiś czas zaskakują nas nowymi metodami ataków, które wykorzystują nietypowe metody transmisji danych. Tym razem mamy do czynienia z przesyłem pakietów za pośrednictwem sieci energetycznej. Przy czym dane są generowane poprzez sprytne sterowanie ilością energii pobieranej przez zaatakowane urządzenie.

Najkreatywniejsza metoda ataku, o której do tej pory słyszałem, polegała na wysyłaniu danych za pomocą diod LED dysków twardych. Jednak izraelscy naukowcy zbadali możliwość praktycznego wykorzystanie jeszcze ciekawszej techniki ataku. Prace polegały na implementacji malware o nazwie PowerHammer, które wysyła dane z zarażonego komputera za pomocą sieci elektrycznej. Pewnie od razu pomyśleliście o urządzeniach PLC (Power Line Communication). Używają one przewodów sieci energetycznej jako medium transmisyjnego. Jednakże PowerHammer działa na zupełnie innej zasadzie. Wirus tego typu nie wymaga żadnego dodatkowego urządzenia, żeby zacząć wysyłać dane za pośrednictwem gniazdka elektrycznego. Jedyne co robi, to steruje obciążeniem komputera (a dokładniej poziomem zużywanej energii) w sposób, który jest niezauważalny dla użytkownika i nie ma negatywnego wpływu na stabilność i wydajność zaatakowanego komputera.

PowerHammer w korzystnych warunkach przesyła dane z prędkością 1 kbit/s

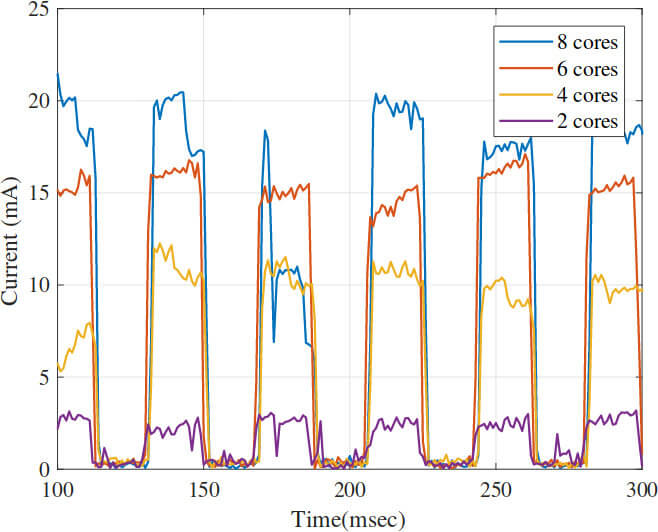

Nie jest to dużo, ale 1 kbit/s wystarczy, żeby przesłać wykradzione hasła oraz inne wrażliwe dane. Zasada działania wirusa jest bardzo ciekawa. Jak wszyscy wiemy, ilość energii elektrycznej pobieranej przez komputer zależy od ilości obciążonych rdzeni procesora. Dlatego PowerHammer obciąża nieużywane przez użytkownika rdzenie, żeby zwiększyć natężenie prądu płynącego w przewodach elektrycznych. Obciążenie procesora jest zwiększone przez krótki czas, który generuje tzw. impuls. Naukowcy generują w ten sposób sygnał prostokątny o wybranej przez siebie częstotliwości. Podczas eksperymentu, bity reprezentujące ‘0’ generowały sygnał o częstotliwości 10 kHz, a ‘1’ odpowiadały częstotliwości 18 kHz. Ten sposób transmisji nazywa się modulacją FSK. Ponieważ transmisja w tego typu ataku jest jednokierunkowa, naukowcy zaimplementowali prosty protokół, który generował ramki złożone z 4-bitowej preambuły, 32 bitów danych oraz 8-bitowej sumy kontrolnej.

Opisana przez naukowców metoda ataku jest bardzo pomysłowa, ale ma spore ograniczenia. Najlepsze wyniki zostały osiągnięte, kiedy urządzenie podsłuchujące (czyli odbiornik) było podłączone do tej samej linii energetycznej, co zaatakowane urządzenie. Przy komputerze PC z procesorem Intel Core i7-4770 została uzyskana prędkość 1 kbit/s. Natomiast serwer IBM z procesorem Intel Xeon CPUE5-2620 pozwolił na przesłanie 333 bitów w siągu sekundy, przy czym stopa błędów wynosiła 4,8%. Natomiast użyte w analogiczny sposób Raspberry Pi 3 uzyskało wynik 10 bit/s.

Źródło: ARXIV