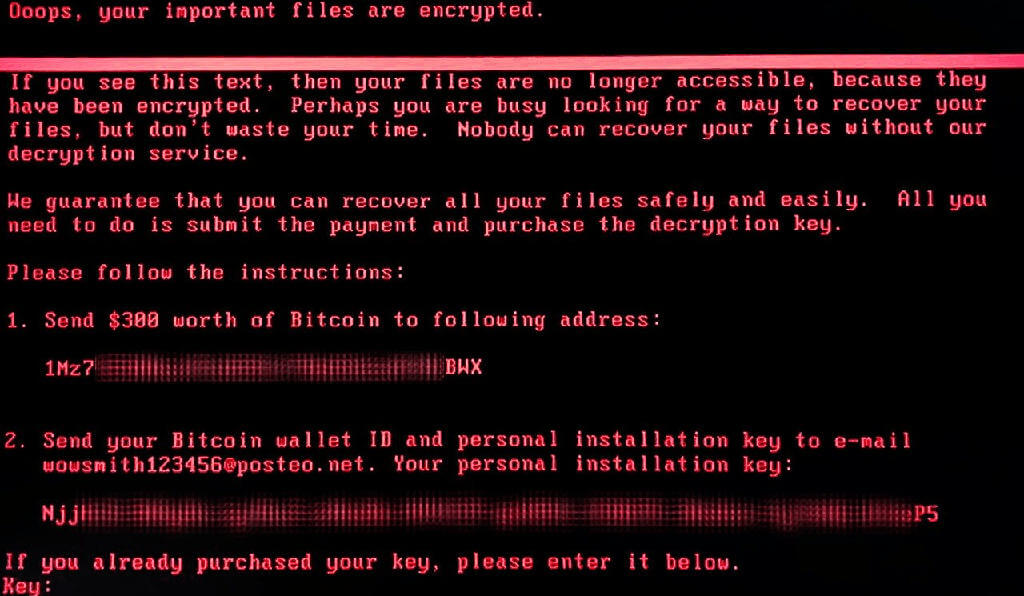

Kilka dni temu informowałem Was o tym, że WannaCry jeszcze grasuje i atakuje niezabezpieczone komputery. Dzisiaj doszło do kolejnego ataku, ale tym razem przy użyciu zmodyfikowanej wersji ransomware Petya. Co ciekawe, nowy wirus wykorzystuje również exploit EternalBlue, ale infekowane są również komputery zabezpieczone przed WannaCry. Jest to kolejna lekcja tego, że bezpieczeństwo systemów IT nie uznaje żadnych kompromisów.

Co zrobili najbardziej leniwi informatycy po ataku WannaCry? Poszli po linii najmniejszego oporu, czyli na brzegowym firewallu zablokowali port 445, a na stacjach roboczych zainstalowali łatkę na lukę CVE-2017-0143, czyli marcowy biuletyn bezpieczeństwa MS17-010. No cóż, nie chciałbym być teraz w skórze osoby, która podjęła taką decyzję. WannaCry powinna dać lekcję wszystkim tym, którzy nie dbali o bezpieczeństwo. Po całym zamieszaniu wszystkie oddziały IT powinny zaimplementować mechanizmy automatycznie instalujące aktualizacje oraz wyciągnąć od szefostwa pieniądze na oprogramowanie antywirusowe.

Petya jest wykrywana przez programy antywirusowe.

Kaspersky Lab już poinformowało, że ich oprogramowanie z powodzeniem blokuje nowe ransomware. Pozostałe antywirusy powinny zachować się podobnie wobec tego zagrożenia. Jak na razie nie wiadomo na ten temat zbyt dużo, ale na podstawie dotychczasowych doniesień można wnioskować, że nowy wirus jest zmodyfikowaną wersją znanego ransomware Petya. Przestępcy dorzucili do tego najprawdopodobniej exploit EternalBlue (znany z WannaCry). To jednak nie wszystko. Używany jest tutaj również atak na podatność CVE-2017-0199, która została załatana przez Microsoft w kwietniu. To jednak nie wszystko.

Nowy wirus korzysta z mechanizmów WMIC oraz PsExec.

WMIC, czyli Windows Management Instrumentation Console, jest wygodnym interfejsem do zdalnego zarządzania komputerami z systemem Windows. Natomiast PsExec umożliwia zdalne wykonywanie komend. Dzięki temu Petya może skopiować się na inne komputery znajdujące się w tej samej sieci lokalnej, a następnie uruchomić plik, który zainfekuje kolejną maszynę i zaszyfruje pliki. Jednak, żeby było to możliwe, to użytkownik musi mieć odpowiednie uprawnienia na pozostałych komputerach. Dlatego też przestępcy dorzucili exploit EternalBlue, który umożliwia wykonanie dowolnego kodu bez żadnych ograniczeń.

Jeżeli Wasz komputer został zainfekowany, to w żadnym wypadku nie płaćcie okupu. Haracz wynosi 300 dolarów w postaci BitCoin’ów, przy czym należy wysłać potwierdzenie transakcji na podanego przez przestępców maila. Jednak firma zarządzająca skrzynką już ją zablokowała.

Źródło: Kaspersky, Niebezpiecznik

![[AKTUALIZACJA] Marek Zagórski odchodzi, znamy nowego sekretarza ds. informatyzacji fot. Kancelaria Sejmu / Łukasz Błasikiewicz](https://www.speedtest.pl/wiadomosci/wp-content/uploads/2021/06/sejm-218x150.jpg)