Na początku lipca, kiedy to Pokemon Go było oficjalnie dostępne tylko w kilku krajach, ludzie instalowali tę grę za pomocą ściągniętych plików apk. Oczywiście nie trzeba było długo czekać na zainfekowanie wersje instalatora gry. Podobnie mogli się nadziać również użytkownicy telefonów z Windows Phone. Jednak tym razem, wirus wykorzystujący popularność gry Pokemon Go, pojawił się w oficjalnym sklepie Google Play.

Nie wiem jak Wy, ale ja nie byłem zaskoczony faktem pojawiania się coraz to większej liczby aplikacji zawierających w swojej nazwie słowo Pokemon. To oczywiste, że sporo deweloperów chciało przypiąć swój mały wagonik do pędzącej z zawrotną prędkością lokomotywą, jaką jest ta najpopularniejsza gra mobilna.

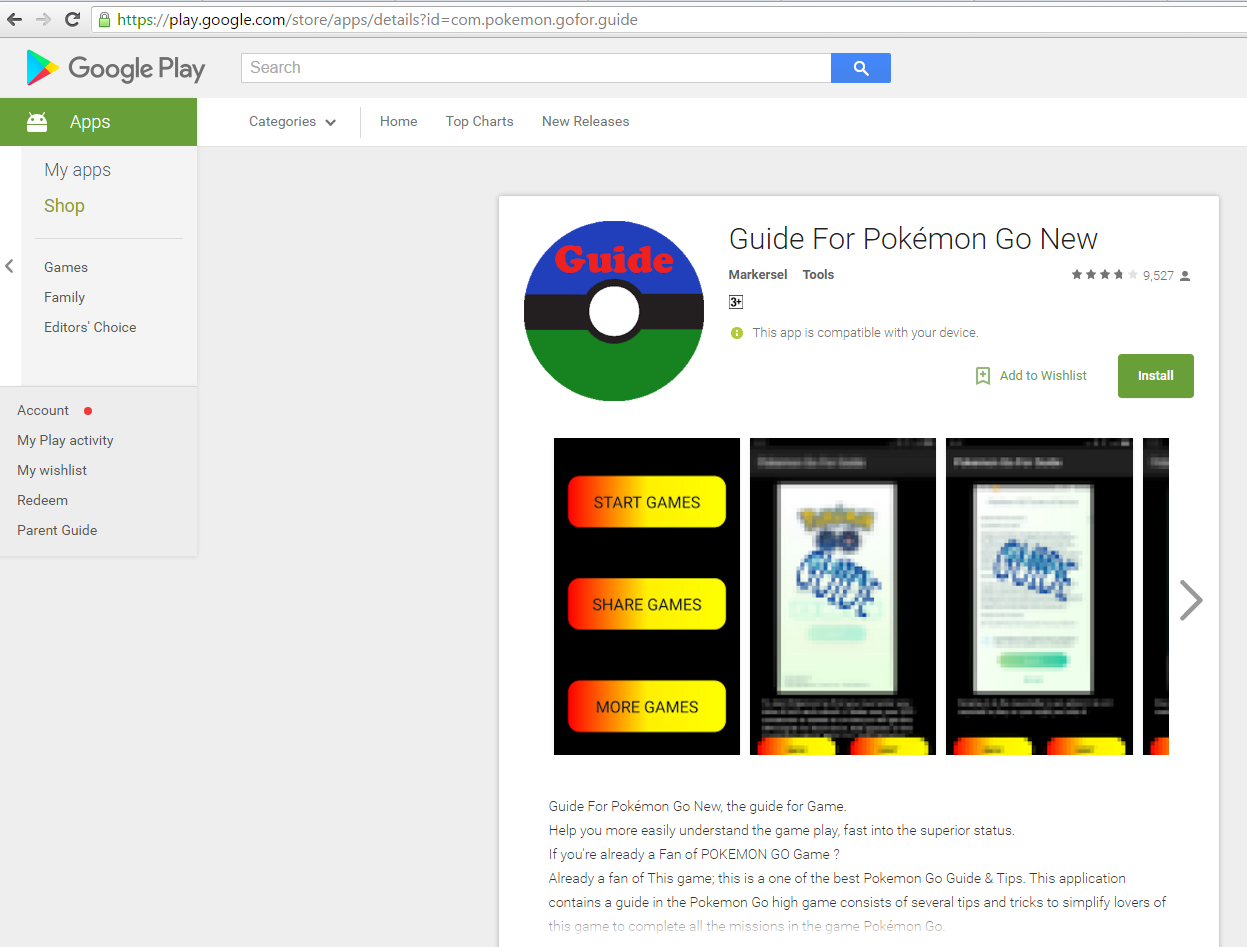

Wirus znajdował się w aplikacji Guide for Pokémon Go i został zainstalowany ponad 500 tysięcy razy!

Odkrycia dokonali badacze firmy Kaspersky Lab, znanego producenta pakietów bezpieczeństwa, który zajął czołowe miejsce w naszym rankingu programów antywirusowych. Oczywiście firma Google została niezwłocznie poinformowana o tym znalezisku, ale niestety ponad 500 000 osób zdążyło zainstalować zainfekowaną aplikację przed jej usunięciem. Jakim cudem przestępcy ominęli zabezpieczenia Google i wirus nie został wykryty?

Trojan został ukryty w poradniku do Pokemon Go za pomocą kompresora danych.

Żeby zmylić swoje ofiary, przestępcy faktycznie umieścili użyteczny poradnik do gry. Dzięki temu, gracze Pokemon Go wysoko oceniali zainfekowany program oraz polecali go swoim znajomym. Ponadto trojan zaraz po instalacji siedział cicho jak mysz pod miotłą i obczajał teren. Aktywował się dopiero po upewnieniu się, że znajduje się na prawdziwym telefonie, a nie emulatorze Androida, który może być m.in. do testowania pod kątem bezpieczeństwa nowych aplikacji. Po zidentyfikowaniu prawdziwego urządzenia, trojan zainstalowany razem z poradnikiem do gry Pokemon Go łączył się z serwerem zarządzanym przez przestępców.

W pierwszej fazie hakerzy otrzymywali podstawowe informacje dotyczące zainfekowanego urządzenia.

Na początku trojan wysyłał model urządzenia, wersję systemu operacyjnego, kraj, ustawiony język itd. Na podstawie tych danych, przestępcy decydowali jakich “przyjaciół” podesłać zarażonemu trenerowi Pokemon Go. Trojan zaczynał wtedy pobierać aplikacje, które wykorzystywały znane luki bezpieczeństwa odkryte w latach 2012 – 2015. Jak zapewne wiecie, telefony z Androidem są bardzo krótko aktualizowane, przez co pozostają narażone na już dawno znane i załatane dziury. Aktualnie trojan został nazwany jako HEUR:Trojan.AndroidOS.Ztorg.ad i powoduje wyświetlanie i klikanie niezliczonej ilości reklam.

[vlikebox]

Dzisiaj reklamy, jutro ransomware.

Na razie przestępcy korzystali z trojana HEUR:Trojan.AndroidOS.Ztorg.ad, żeby zarabiać na kliknięciach w reklam. Jednak nic nie stoi na przeszkodzie, żeby zaszyfrowali Wasz telefon i zażądali okupu za odzyskanie danych. Równie dobrze mogą spróbować wykraść pieniądze za pomocą bankowej aplikacji mobilnej. Niestety, ale czarnych scenariuszy jest niezliczona ilość. W całej sprawie najsmutniejsze jest to, że aplikacja ta znalazła się w oficjalnym sklepie Google. Co prawda, możemy po części winić Google za niedopilnowanie sprawy, ale trojan HEUR:Trojan.AndroidOS.Ztorg.ad nic by nie zdziałał, gdyby wszystkie telefony z Androidem miały aktualną i załataną wersję systemu. Tutaj niestety winę ponoszą producenci smartfonów, które zapewniają bardzo krótkie wsparcie dla swoich produktów.